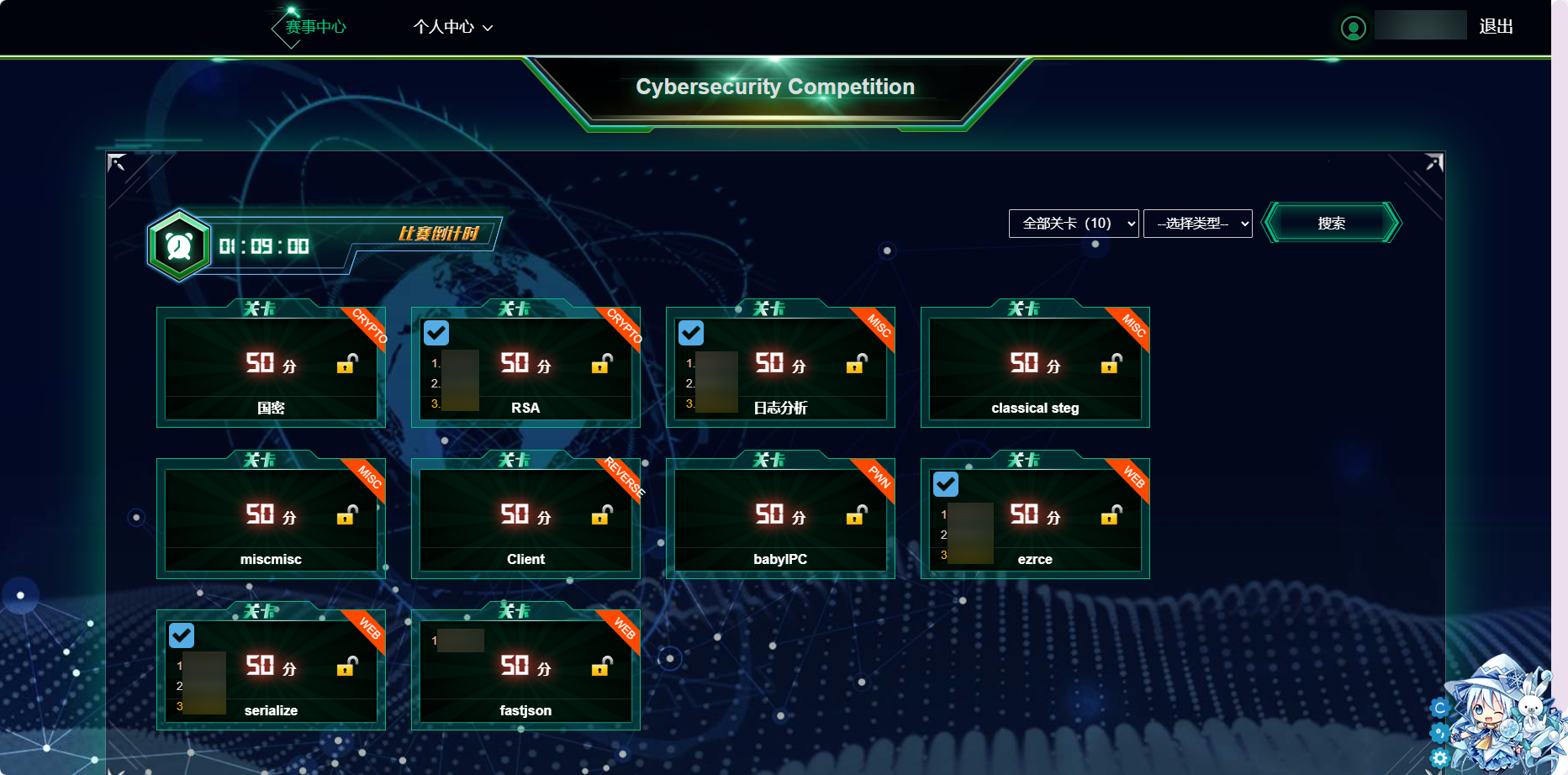

2024年 GDUTCTF 个人WriteUp

日志分析

近日xxa集团的某终端遭到DNS劫持的恶意攻击,导致大量的服务器、应用、个人终端都无法正常的访问,请找出被劫持的服务器IP

打开后在Wireshark里面过滤器填写dns,过滤所有的DNS请求

然后随便拉一下就发现,有对外网DNS服务器进行查询的操作,这个IP是61.7.12.5,所以答案为flag{61.7.12.5}

RSA

yafu

题目说了用yafu,咱就上yafu呗

123456789101112131415161718192021> .\yafu-x64.exe "factor(5732964453789005656202220060994030976008462483974106949360656685503394408870148542074882576415254144726130307660083216338644162341371153570939410807509529736550955786833199064934462338627066079768583784202430670910414267735660 ...

ADCTF2024 个人Writeup

MISC[Easy] nolibc

坏了,刚刚不小心 把 libc 删掉了 ,输入什么都没用了,怎么办呜呜呜 T_T。

求求你惹,能不能帮我把一份重要文件 (指 flag) 拿出来,待会儿就要用惹xwx。

rkk是不是做了MoeCTF的那个题所以出了这个……

这题我直接把我MoeCTF的Payload拿过来用的,但是跟那个题目不一样的地方在于我们不知道flag在哪里,所以我先试试看看当前目录的东西

当然,没有libc,我们是用不了ls的,所以我用了echo *

得到flag的文件名为4La9-83c566f8,还是因为没有libc,所以没有cat,所以用while+read

1$ while IFS= read -r line; do echo "$line"; done < 4La9-83c566f8

然后就得到flag了

[Easy] py_jail连接题目得到源码

12345678910111213141516code = input('> ') + '\n'while True: _ = ...

中国科学技术大学第十一届信息安全大赛(Hackgame2024)个人题解Writeup

Web签到

让我们说……各种语言,开始今年的冒险!

提示输入不同语言的启动,从F12开发者工具复制一个进去发现不让粘贴,点击了底下的发现会传入URL的参数pass=false,改为true就得到flag了

flag为flag{WeLC0Me-7o-hACkErg@mE-AND-ENJOY-HAcKINg-Zo24}

喜欢做签到的 CTFer 你们好呀

喜欢做签到的 CTFer 你们好呀,我是一道更典型的 checkin:有两个 flag 就藏在中国科学技术大学校内 CTF 战队的招新主页里!

Checkin Again在网上冲浪可以找到这个网页 NebuTerm

输入help可以看到可用的命令,里面发现有env

输入env得到flag:flag{actually_theres_another_flag_here_trY_to_f1nD_1t_y0urself___join_us_ustc_nebula}

PaoluGPT

在大语言模型时代,几乎每个人都在和大语言模型聊天。小 Q 也想找一个方便使用的 GPT 服务,所以在熟人推荐下, ...

通过TP-LINK WAR308备份文件提取漏洞获得路由器root权限

Ref: https://herowong.org/archives/a-special-experience-of-hacking-tplink-router.html

我在之前就发过文章,解决了学校校园网的设备限制问题,但是R2S存在一个问题,就是它没有WIFI,而有的时候就是需要那么点WIFI。正巧,我从某些地方薅了一些淘汰下来的路由回来,它们分别是TP-LINK TL-WDR5620、Tenda AC5和TP-LINK TL-WAR308

而我的要求是路由器必须得能刷openwrt来修改UA(不然一样会触发设备限制),经过在网上的一顿搜索后,对于三个路由器的情况分别是这样的

TL-WDR5620:能刷,但是要拆机用编程器

Tenda AC5:Openwrt官方明确说明不支持

TL-WAR308:自带定制版openwrt,但是没有权限

在没有编程器的情况下,我选择对TL-WAR308下手,然后我又开始高强度网上冲浪,终于找到了能够获取root权限的方法

破解基础我手上这个路由器的系统版本是1.2.1 Build 20190117 Rel.51148,硬件版本是v3.0

...

【Volcania】2024第四届“网鼎杯”网络安全大赛青龙组初赛Writeup

CryptoCrypto01

小华刚上班第一天,便发现自己的重要文件被加密,只留下了一段神秘代码,请你结合神秘代码帮助他解密。

从附件得到题目源码

12345678910111213141516171819202122232425from Crypto.Util.number import *from secret import flagp = getPrime(512)q = getPrime(512)n = p * qd = getPrime(299)e = inverse(d,(p-1)*(q-1))m = bytes_to_long(flag)c = pow(m,e,n)hint1 = p >> (512-70)hint2 = q >> (512-70)print(f"n = {n}")print(f"e = {e}")print(f"c = {c}")print(f"hint1 = {hint1}&qu ...

NewStarCTF2024 个人Writeup

我电脑在第三周过一半的时候送去修了(CPU风扇不转了做个题都变成烤炉了),所以第四周是一点没动,第五周……搞不出来

所以本WP基本都是Week1~3的内容,4~5的建议去看官方WP

MISCWhereIsFlag

才。。。才不会告诉你我把flag藏在哪里了!

【难度:简单】

不告诉我们就自己找呗,尝试用find / -iname "flag",但是说无法识别,同时在开始告诉我们了只能用ls、cd、cat

寻找/tmp、/home/teriri、/home/guest均发现假的flag

然后把目标转向proc,可以从/proc/self/environ找到flag

Labyrinth

听好了:9月23日,NewStar2024就此陷落。每抹陷落的色彩都将迎来一场漩涡,为题目带来全新的蜕变。

你所熟知的一切都将改变,你所熟悉的flag都将加诸隐写的历练。

至此,一锤定音。

尘埃,已然落定。

#newstar# #LSB# #听好了#

【难度:简单】

这题已经告诉我们是LSB隐写了,直接拿脚本过来用,但是发现解压不出来有意义的东西

丢进StegSolve里面, ...

MoeCTF2024 个人Writeup

关于本次比赛的Writeup我本来以为是跟BaseCTF一样,分数只是当周有效,但是我去问了一下

所以我就比赛结束后统一发了,但是还是分周写,因为一周放一部分题目,只要我做出来的都会写出来

后面不在赘述,反正就是这么个事情

0基础入门在此签到请仔细阅读参赛手册后,在下面的”终端“输入身份验证后得到的字符串(Flag),并按下回车提交答案。

由于参赛手册篇幅较长,下面列出不同群体需要阅读的起始位置:

纯新手——请通读整份比赛手册

之前参加/了解过 CTF——第 5 页开始

【重要】主办/协办单位选手——第 5 页开始,尤其注意第 6 页

熟悉使用比赛网站——第 11 页开始

真的太长不想看——请至少阅读第一页的黄色警告框,然后跳转到 16 页

看完手册,最底下提示加群绑定账号签到,根据提示操作即可

安全杂项(MISC)Signin

xdsec的小伙伴们和参赛者来上课,碰巧这一天签到系统坏了,作为老师的你,要帮他们教师代签。

特殊提醒:luo同学今天好像在宿舍打游戏,不想来上课,这是严重的缺勤行为!!

签到完成后点击左下角的完成按钮并点击完成,如果你做的是正 ...

BaseCTF2024 个人Writeup

因为BaseCTF举办期间,我刚好遇上了开学,而且又是新生入学,后面没什么时间打,于是就不按周次发wp了,直接就放出来吧

MISC你也喜欢圣物吗鲁迪是个老hentai!

附件下载下来有两个文件

sweeeeeet.png

where_is_key.zip(加密,里面有个where_is_key.zip)

先用TweakPNG分析一下,提示我们有冗余数据

在png中,冗余数据如果要有,那就是在文件尾,然后在文件尾就可以看到有一段base编码后的字符

赛博厨师解码一下,发现是一段提示

告诉我们是LSB隐写了,但是我用StegSolve搞半天出不来,最后我决定用大佬的Python脚本

1234567891011121314151617181920212223242526272829303132333435363738394041424344454647484950515253545556575859606162636465666768697071727374757677787980818283848586878889909192939495969798991001011021 ...

2024年“羊城杯”粤港澳大湾区网络安全大赛个人WriteUp

咱羊城杯终于不是零分战士了,想我22年打的时候,一题搞不出来,零分告别比赛(难过的小曲——)

本次我是单人成队,因为打这个比赛的时候还没有入学,就纯靠自己的稀泥基础打

数据安全 (Data Security)data-analy1

小王在处理个人信息时,不小心把数据给逐行打乱了,请你帮助他进行数据的整理恢复。具体示例可参考附件中“示例”文件夹所示。最终将整理恢复后的数据文件(文件格式 csv,文件编码 utf-8)上传至检验平台,检验达标即可拿到flag。

附件下载下来很多东西,特别是提供的csv里面数据非常凌乱(注:本题的数据均为随机生成)

从附件中的pdf,我们可以得到以下信息

用户名:由数字和字母组成。

密码:密码的 hash 值为 32 位小写 MD5 值。

姓名:由全中文字符组成。

性别:只能为“男”或“女”,与身份证号中的性别位对应。

出生日期:由 8 位数字组成,与身份证号中的出生日期码一致。

身份证号:18 位,分为地址码(6 位)、出生日期码(8 位)、顺序码(3 位)和校验码(1 位)。

性别:倒数第二位表示性别,奇数为男性,偶数为女性。

地址码:随机生成 ...

2022网鼎杯青龙组——个人WriteUP

签到没啥技术含量,求助于万能的 百度 Bing

crypto091小A鼓起勇气向女神索要电话号码,但女神一定要考考他。女神说她最近刚看了一篇发表于安全顶会USENIX Security 2021的论文,论文发现苹果AirDrop隔空投送功能的漏洞,该漏洞可以向陌生人泄露AirDrop发起者或接收者的电话号码和电子邮箱。小A经过一番努力,获得了女神手机在AirDrop时传输的手机号哈希值,但再往下就不会了,你能继续帮助他吗?小A只记得女神手机号是170号段首批放号的联通号码。

Hash:c22a563acc2a587afbfaaaa6d67bc6e628872b00bd7e998873881f7c6fdc62fc

flag格式:flag{13位电话号码(纯数字,含国家代码)}

170号段首批放号的联通号码:1709

限定做法:Hash爆破

Hash为64位,因此Hash的计算方法是sha256

123456789101112import hashlibprefix = '861709' # 联通首批放号的电话号码头compare_hash = &# ...